چگونه میتوان از آسیبپذیریهای Adobe Flash در امان ماند؟

Admin15 فوریه 2015 امنیتنرمافزار فلش بیشترین استفاده را بین کاربران خانگی دارد و امکان نصب آن در اکثر مرورگرها وجود دارد؛ متاسفانه بهراحتی میتوان توسط باگهایی که در افزونهی فلش برای مرورگرها وجود دارد سوءاستفاده کرده و به سیستم کاربران نفوذ کرد. در همین راستا اطلاع از آسیبپذیریهای فلش و اصلاح آنها، کمک بسیاری به امنیت سیستمتان خواهد کرد.

هرساله اکسپلویتهای (مشکلات امنیتی حاصل از باگ) جدیدی از آسیبپذیریهای فلش توسط محققان امنیتی افشا میشود و قبل از اصلاح این باگها توسط شرکت ادوبی، از آنها سوءاستفاده میشود. کیتهای سوءاستفاده، برنامههای خرابکار وب هستند که شامل کدهای سوءاستفاده کننده از آسیبپذیریهای مرورگرها و پلاگینهای مرورگرها مانند جاوا، فلشپلیر، ادوبی ریدر و سیلورلایت میشوند. مهاجمان با تزریق کدهای مخرب به وبسایتهایی که مورد سوء استفاده قرار میدهند و همچنین با استفاده از تبلیغات مخرب، بی سر و صدا مرورگرهای کاربران را به نصب کیت سوءاستفاده سوق میدهند. این کیتها بسته به مرورگر و پلاگینهای آن، تصمیم میگیرند که کدام کد را از مجموعه کدهای خود بارگذاری کنند. درصورت موفقیتآمیز بودن این عملیات، بدافزار مورد نظر نصب میشود؛ این کار تحت عنوان حمله drive-by-download شناخته شده و برای کاربران قابل مشاهده نیست.

کیتهای سوءاستفاده معمولاً آسیبپذیریهای شناخته شده را هدف قرار میدهند. به همین دلیل بهروز نگاه داشتن پلاگینهای مرورگر مانند فلشپلیر از اهمیت ویژهای برخوردار است. اما درصورتیکه مهاجمان کدی برای سوءاستفاده از یک آسیبپذیری جدید و اصلاح نشده (zero-day) داشته باشند، این کار کمکی به کاربر نمیکند. آسیبپذیریهای zero-day برای هکرها ارزشمند هستند، به همین دلیل این آسیبپذیریها بیشتر در حملات هدفمند مورد استفاده قرار میگیرند که هدف آن معمولاً جاسوسی سایبری است.

مقابله با اکسپلویتهای zero-day از Flash Player

نرمافزار فلش باز هم دارای آسیبپذیری است و قبل از ارائه وصلهی امنیتی توسط شرکت ادوبی، هکرها میتوانند از این آسیبپذیریها سوءاستفاده کنند. در این پست تمامی راهحلهایی که از این حمله جلوگیری میکند را توضیح خواهیم داد.

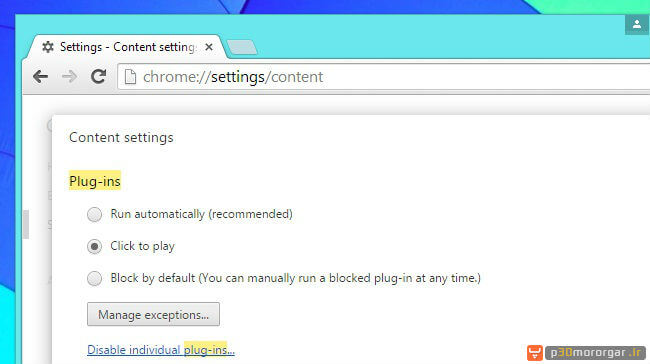

۱. گزینه Click to play و یا حذف فلش

اخیرا یوتیوب HTML5 را بعنوان پخشکنندهی پیشفرض جایگزین فلش کرد؛ بههمین دلیل اگر فلش واسطهای برای پخش ویدئوها در یوتیوب بود، دیگر به آن نیاز نخواهید داشت و میتوانید بطور کامل از مرورگر خود حذف کنید. در بدترین حالت اگر برای پخش ویدئوها به فلش نیاز داشتید، میتوانید از گوشیهای هوشمند خود استفاده کنید؛ در نسخه موبایل سایت، اکثر ویدئوها بدون نیاز به فلش ساخته شدهاند. اما گاهی اوقات به فلش نیاز خواهید داشت و نمیتوان توصیه کرد حتما آنرا از سیستم خود حذف کنید. در این حالت، فعال کردن Click to play بهترین گزینه خواهد بود. این گزینه، مانع از بارگذاری تمام محتوای فلش توسط وبسایتها میشود. هنگامی که از سایتی بازدید میکنید، فقط با درخواست شما ویدئو و یا فلش اجرا خواهد شد. در این صورت فلش بطور خودکار بارگذاری نشده و از حملات drive-by جلوگیری خواهد شد.

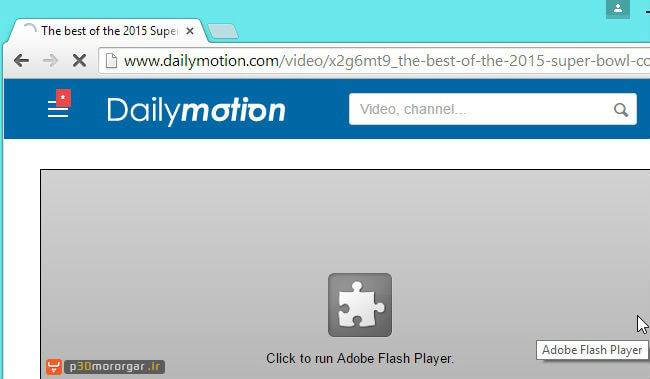

۲. هیچ سایتی را در WhiteList وارد نکنید

میتوان گفت اعتماد به سایتها برای اجرای فلش جزو خطرناکترین کارهایی است که میتوان انجام داد. آسیبپذیری جدید فلش هم از این طریق شکل گرفت؛ Dailymotion سایت معروفی است که اکثر کاربران به آن اعتماد داشته و برای پخش ویدئوها فلش بطور خودکار اجرا میشد. در واقع این سایت در لیست WhiteList کاربران قرار داشت؛ با این کار محتوای فلش اعم از ویدئو و حتی فایلهای مخرب بطور خودکار اجرا میشود. به همین دلیل Click to play بهترین راهکار برای افزایش امنیت است. اما حتی قویترین آسیبپذیریها در خود پخشکنند هم قرار دارد که میتواند سیستمتان را آلوده کند.

۳. برای بکار بردن Flash Sandbox از کرومیوم و مرورگرهای کروم، و اپرا استفاده کنید

پلاگینهایی مثل فلش برای استفاده از Sandbox بهمنظور بالابردن امنیت ساخته نشدهاند. در حالت Sandbox اجرای فلش در حداقل دسترسی و یا Permissionخواهد بود؛ به همین دلیل فایلهای مخربی که از طریق فلش اجرا میشوند، دسترسی کامل سیستمتان را نخواهند داشت. گوگل این مشکل را توسط پلاگین PPAPI و یا Pepper API در مرورگر کروم و مرورگرهای متنباز کرومیوم برطرف کرده است.

یکی از محققان امنیتی ادوبی در باره این آسیبپذیری گفت:

ما از مشکلاتی که این آسیبپذیری ایجاد کرده است آگاه هستیم و سوءاستفادههای زیادی از این طریق نیز به انجام رسیده است. حملات Drive-by در سیستمعامل ویندوز 8.1 با مرورگرهای فایرفاکس و اینترنتاکسپلورر رخ داده است.

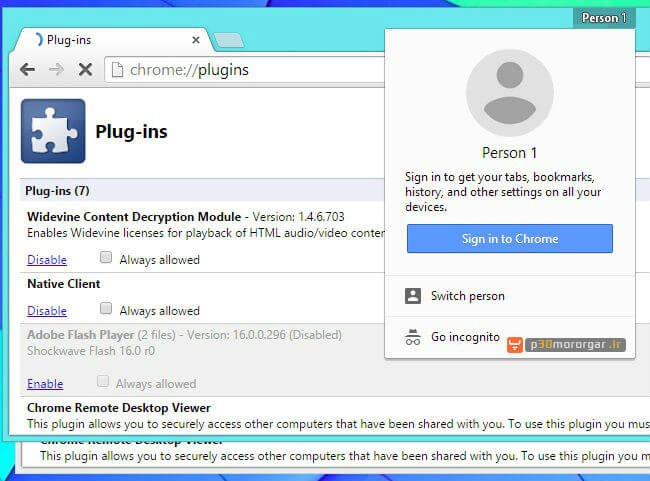

به مرورگر کروم در لیست اشاره نشده است؛ احتما دلیل امن بودن این مرورگر استفاده از پلاگین PPAPI برای مقابله با این حملات است. کابران این مرورگر در برابر حملات آگاه باشند اما با این حال کروم جزو امنترین مرورگرها در برابر حملات فلش است.

کروم، فلش را در سیستم خود بطور خودکار دارد، اما میتوانید پلاگین PPAPI را از سایت فلش برای مرورگرهای کروم و اپرا دریافت کنید.

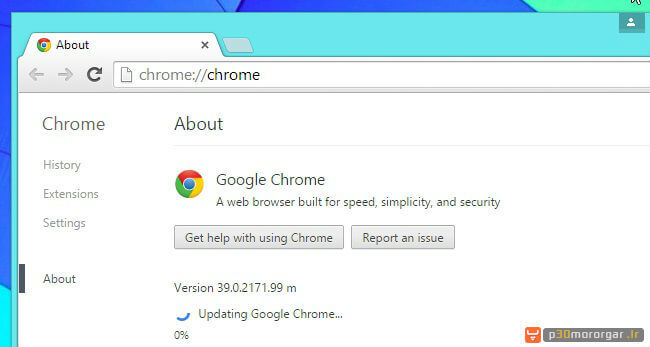

۴. اجازه دهید فلش بطور خودکار بروز شود

از بروز بودن و آپدیت شدنِ فلش خود اطمینان حاصل کنید. تا زمانی که وصلهی امنیتی توسط فلش ارائه نشده است، آپدیت کردن از آسیبپذیریهای Zero-day جلوگیری نمیکند اما راهحل خوبی برای حفظ امنیت سیستم بهشمار میآید. چندین راهحل برای انجام این کار وجود دارد؛ اگر از کروم استفاده میکنید پلاگین PPAPI، بروزرسانی را بهطور خودکار انجام خواهد داد.

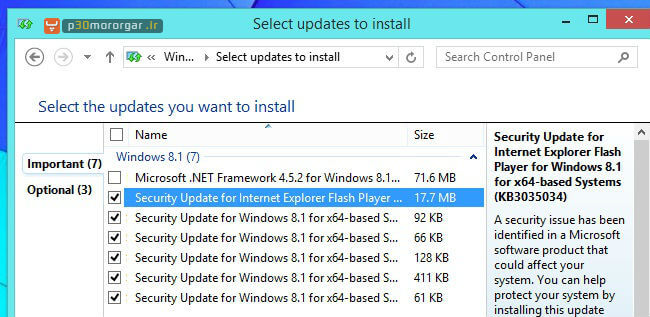

اگر از مرورگر اینترنت اکسپلورر در ویندوزهای 8 و 8.1 استفاده میکنید، پلاگین فلش در خود مرورگر ساخته شده است. آپدیتهای فلش با نصب و بروزرسانی ویندوز انجام خواهد شد.

اگر از مرورگرهای مختلفی مانند فایرفاکس، کرومیوم، اپرا و یا اینترنت اکسپلورر در ویندوز 7 استفاده میکنید، باید آپدیتهای خود فلش را نصب کنید. در هنگام نصب فلشپلیر، گزینهای برای نصب خودکار بروزرسانیها وجود دارد. اما اگر این گزینه را انتخاب نکردهاید میتوانید از طریق تنظیمات آنرا فعال کنید.

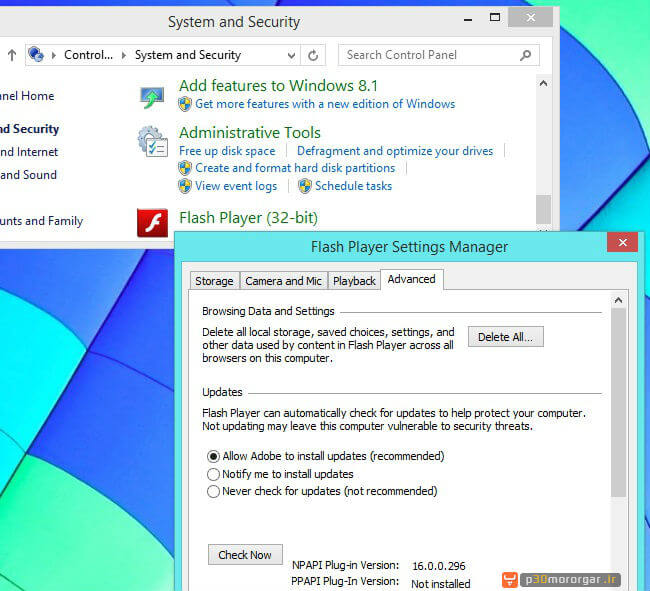

اگر از سیستمعامل ویندوز استفاده میکنید با رجوع به کنترلپنل و تنظیمات فلش میتوانید این گزینه را فعال کنید. در سربرگ Advanced گزینه زیر را انتخاب کنید: Allow Adobe to install updates

۵. مرورگر خود را تغییر دهید

بهجای حذف کامل فلش از سیستم خود یا فعال کردن گزینهی Click to play میتوانید مرورگری را مجزا برای اجرای فایلهای فلش انتخاب کرده و فقط زمانیکه به پخش ویدئو و یا فایلهای فلش بود آنرا اجرا کنید.

برای مثال، اگر از فایرفاکس بعنوان مرورگر پیشفرض استفاده میکنید، فلش را بطور کامل از آن حذف کرده و کروم را نصب کنید. زمانیکه به پخش ویدئو نیاز داشتید کروم را اجرا کنید. (در مرورگر کروم پلاگین فلش بطور خودکار نصب شده است). حتی میتوانید پروفایل دیگری را در کروم تعریف کنید که فقط در آن پروفایل فاش فعال است، و فلش را در پروفایل اصلی غیرفعال کنید. با این کار فلش در یک پروفایل جداگانه و دور از مرورگر اصلی اجرا میشود.

پلاگینهای مرورگر بسیار خطرناک میباشند؛ معماریهای این پلاگینها با هدف مقابله با نفوذ هکرها ساخته نشده است. تنها پلاگینی که بیشتر به آن نیاز دارید فلش است و وابستگی به آن روز به روز کمتر میشود.

.Copyright © 2012-2025 p30mororgar.ir All rights reserved

دیدگاهتان را بنویسید