HTG توضیح می دهد: مسمومیت کَش DNS چیست؟

Admin4 سپتامبر 2013 امنیت

مسمومیت کَش DNS، که به عنوان حقه یا کلاهبرداری DNS نیز شناخته می شود، نوعی حمله است که از آسیب پذیری در سیستم نام دامنه (DNS) برای منحرف ساختن ترافیک اینترنت از سرورهای قانونی و معطوف ساختن آنها به سوی سرورهای جعلی بهره برداری می کند.

یکی از دلایل خطرناک بودن مسمومیت کَش DNS آن است که از سرور دی ان اسی به سرور دی ان اسی گسترش می یابد. در سال ۲۰۱۰، یک رویداد مسمومیت DNS در دیواره آتش بزرگ چین رُخ داد که به طور موقت از مرزهای ملی چین گریخت، اینترنت را در ایالات متحده سانسور کرد تا اینکه این مشکل برطرف گردید.

چگونگی کارکرد DNS

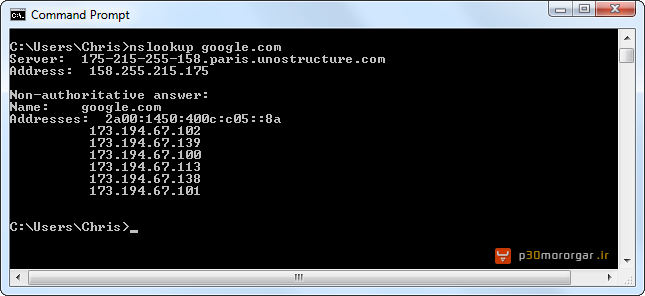

هر زمان که رایانه تان با نام دامنه ای همانند ” google.com ” ارتباط برقرار نماید، نخست می بایست با سرور DNS آن مرتبط گردد. سرور DNS پاسخگوی یک یا چندین نشانی IP است جایی که رایانه تان می تواند به google.com دسترسی یابد. رایانه تان سپس به طور مستقیم به آن نشانی IP عددی متصل می شود. DNS نشانی های قابل خواندن انسانی همانند ” google.com ” را به نشانی های IP قابل خواندن رایانه ای همانند ” ۱۷۳٫۱۹۴٫۶۷٫۱۰۲ ” تبدیل می کند.

توصیه می شود این مطلب را بخوانید: HTG توضیح می دهد: DNS چیست؟

ذخیره سازی DNS

اینترنت تنها از یک سرور DNS تکی برخوردار نیست، تا به عنوان چیزی بسیار ناکارآمد شناخته شود. ارائه دهنده خدمات اینترنتی شما سرورهای DNS خود را اجرا می کند، که اطلاعات را از سرورهای DNS دیگری ذخیره می کنند. روتر خانگی شما به عنوان یک سرور DNS عمل می کند، که اطلاعات را از سرورهای DNS ISP تان دریافت و ذخیره می سازد. رایانه تان از یک حافظه نهان (کَش) DNS محلی برخوردار است، بنابراین می تواند به سرعت به ارجاعات DNS مراجعه کند که به تازگی اجرا شده است، به جای آنکه دوباره بارها و بارها یک ارجاع DNS را اجرا نماید.

مسمومیت کَش DNS

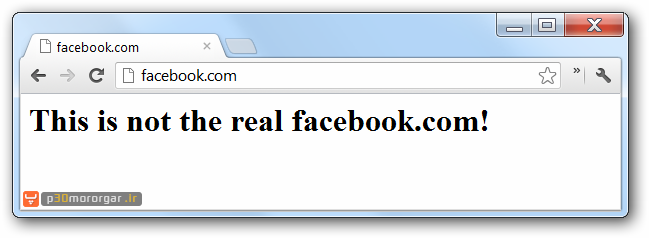

یک حافظه نهان (کَش) DNS می تواند مسموم شود چنانچه شامل یک ورودی نادرست باشد. به عنوان نمونه، چنانچه یک مهاجم، کنترل یک سرور DNS را به دست گیرد و برخی از اطلاعات روی آن را تغییر دهد – برای مثال، آنها می توانند بگویند که google.com در واقع به یک نشانی IP که متعلق به مهاجم است اشاره کند – تا سرور DNS به کاربرانش بگوید که در نشانی نادرستی به دنبال Google.com بگردند. نشانی مهاجم می تواند شامل برخی از انواع وبگاه های فیشینگ مخرب باشد.

مسمومیت DNS شبیه به این نیز می تواند گسترش یابد. به عنوان نمونه، چنانچه ارائه دهندگان خدمات اینترنتی مختلف در حال دریافت اطلاعات DNS شان از سرور به خطر افتاده باشند، ورودی DNS مسموم به ارائه دهندگان خدمات اینترنتی گسترش می یابد و در آنجا ذخیره می شود. سپس این، به روترهای خانگی گسترش یافته و کَش های DNS بر روی رایانه ها از آنجا که آنها به ورودی DNS مراجعه می کنند، پاسخ نادرست را دریافت کرده و آن را ذخیره می سازند.

گسترش دیواره آتش بزرگ چین به ایالات متحده

این تنها یک مشکل فرضی نیست؛ این مشکل در جهان واقعی در مقیاسی بزرگ اتفاق افتاده است. یکی از شیوه های عملکرد دیواره آتش بزرگ چین (China’s Great Firewall) از طریق مسدود سازی در سطح DNS است. به عنوان نمونه، یک وبگاه مسدود شده در چین، همچون twitter.com ، ممکن است ثبت یا رکوردهای DNS آن به یک نشانی نادرست بر روی سرورهای DNS در چین اشاره داشته باشند. این امر به غیر قابل دسترسی شدن توییتر از طریق روش های معمول می انجامد. به این فکر کنید که چین دانسته و به عمد در حال مسموم سازی کَش های سرور DNS خودش است.

در سال ۲۰۱۰، یک ارائه دهنده خدمات اینترنتی در بیرون از چین به اشتباه سرورهای DNS خود را به گونه ای پیکربندی کرد تا اطلاعات را از سروهای DNS در چین بیرون بکشد. این ارائه دهنده، رکوردهای DNS نادرست را از چین گرفت و آنها را بر روی سرورهای DNS خودش ذخیره ساخت. دیگر ارائه دهندگان خدمات اینترنتی اطلاعات DNS را از آن ارائه دهنده خدمات اینترنتی گرفته و آن را بر روی سرورهای DNS شان مورد استفاده قرار دادند. ورودی های DNS مسموم به گسترش خود تا برخی افراد در ایالات متحده ادامه دادند به طوری که دسترسی آنها را به توییتر، فیسبوک، و یوتیوب بر روی ارائه دهندگان خدمات اینترنتی آمریکایی شان مسدود ساختند. دیواره آتش بزرگ چین به بیرون از مرزهای ملی خود “رخنه” کرده، و از دسترسی مردم در هر کجای جهان به این وبگاه ها جلوگیری کرده بود. این به طور اساسی به عنوان یک حمله مسمومیت DNS در مقیاسی بزرگ عمل کرده بود. (منبع.)

راهکار

دلیل واقعی مسمومیت کَش DNS و یک چنین مشکلی آن است که هیچ گونه شیوه واقعی برای تعیین و تشخیص اینکه آیا پاسخ های دی ان اسی که شما دریافت می کنید واقعا قانونی و مشروع هستند یا آیا آنها دستکاری شده اند وجود ندارد.

راهکار بلند مدت برای مسمومیت کَش دی ان اس، DNSSEC است. DNSSEC به سازمان ها اجازه می دهد تا ثبت یا رکوردهای DNS شان را با استفاده از رمزنگاری کلید عمومی نشانه گذاری نمایند، که به شما این اطمینان را می بخشد که رایانه تان تشخیص خواهد داد که آیا یک رکورد DNS می بایست مورد اعتماد واقع شود یا اینکه مسموم شده و شما را به یک مکان نادرست هدایت می کند.

توصیه می شود این مطلب را بخوانید: چگونه DNSSEC به امنیت اینترنت یاری خواهد رساند و چگونه SOPA تقریبا آن را غیرقانونی می سازد؟

منبع: HowToGeek

منبع: HowToGeek

:: اگر به لینک غیر فعالی برخوردید یک دیدگاه ارسال کنید تا ظرف چند ساعت فایل دوباره آپلود بشود ::

راهنمای دانلود

1– جهت دریافت فایل های سایت حتما از نرم افزار IDM یا نرم افزار های مشابه استفاده نمایید.

2– جهت خارج کردن فایل های از حالت فشرده از نرم افزار WINRAR استفاده نمایید

3– با ثبت نظر خود میزان رضایت خود را از سایت و مطلب اعلام کنید

4– در صورت خرابی لینک دانلود مشکل را در قسمت نظرات همان پست اعلام کنید تا 48 ساعت بعد همکاران ما رسیدگی میکنند

.Copyright © 2012-2024 p30mororgar.ir All rights reserved

دیدگاهتان را بنویسید